Conforme explicamos no nosso primeiro artigo sobre as principais ferramentas para hackers (ethical hacking), no qual elencamos nada menos que 27 aplicações suportadas pelo Kali Linux, essa distribuição é muito utilizada para fins específicos, como auditorias e procedimentos de segurança.

Ou seja, caso você queira se especializar em alguma área da segurança ou simplesmente tem o objetivo de um dia se tornar um hacker ético, atuando em favor das empresas, é fundamental que se tenha conhecimento e prática com essa poderosa distribuição GNU/Linux.

Ainda com foco na ampla variedade de ferramentas avançadas disponíveis para o sistema, decidimos complementar a lista com mais 30 delas para que você amplie o seu “arsenal” de segurança ofensiva.

No entanto, para usufruir do conteúdo na prática é recomendado que já se tenha uma versão do Kali Linux instalada e com ambiente devidamente configurado. Caso ainda não tenha feito isso, recomendamos que baixe o nosso guia de instalação do Kali Linux.

Preparado para começar? Então vamos às ferramentas!

30 ferramentas para hackers suportadas pelo Kali Linux

Seguindo a mesma fórmula da primeira parte do artigo, prezamos pela organização dos tópicos de modo a facilitar suas consultas, ou seja, iniciamos cada tópico com a categoria e os completamos listando as ferramentas pertencentes à ela, junto a uma rápida abordagem sobre suas principais funcionalidades.

Coleta de Informações e Análise de Vulnerabilidade (Information Gathering and Vulnerability Analysis)

No geral, as ferramentas pertencentes à essa categoria servem para fazer levantamentos detalhados e relevantes sobre o sistema, incluindo seus recursos, sua estruturação, seus históricos de navegação, entre outros.

Os relatórios gerados por meio da coleta de dados são de extrema importância para os hackers, que terão em mãos uma ótima base de informações a serem utilizadas na modelagem de ameaças, tornando os testes de ataque mais eficientes.

Já o papel das ferramentas de análise de vulnerabilidade é executar varreduras que detectam falhas e brechas no sistema. Com isso, todos os riscos podem ser identificados e providencialmente corrigidos.

No artigo anterior, nós apresentamos o Nmap, o Social Engineering Tools, o DNSenum, o Nessus e o Cisco-torch. Confira a seguir 7 outras ferramentas específicas para Information Gathering e Vulnerability Analysis.

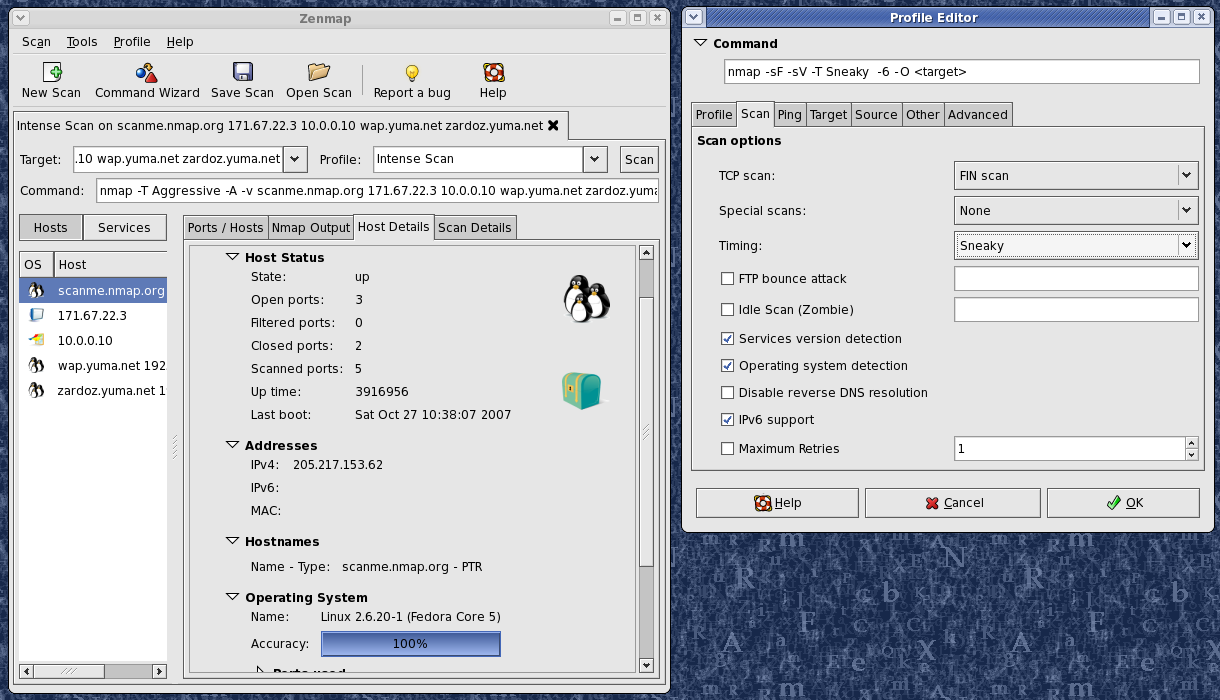

1. Zenmap

O Zenmap é uma ferramenta desenvolvida para realizar análises de DNS, usando, para isso, um vasto conjunto de scripts que pode ser adquirido como plugins, ou seja, são muitas as possibilidades devido a cada script executar uma função diferente.

Qualquer semelhança com o Nmap não é mera coincidência, pois o Zenmap é uma versão visual dessa popular ferramenta para ethical hacking. Até por isso, dependendo do seu grau de conhecimento, o Zenmap pode ser mais conveniente pela facilidade de uso.

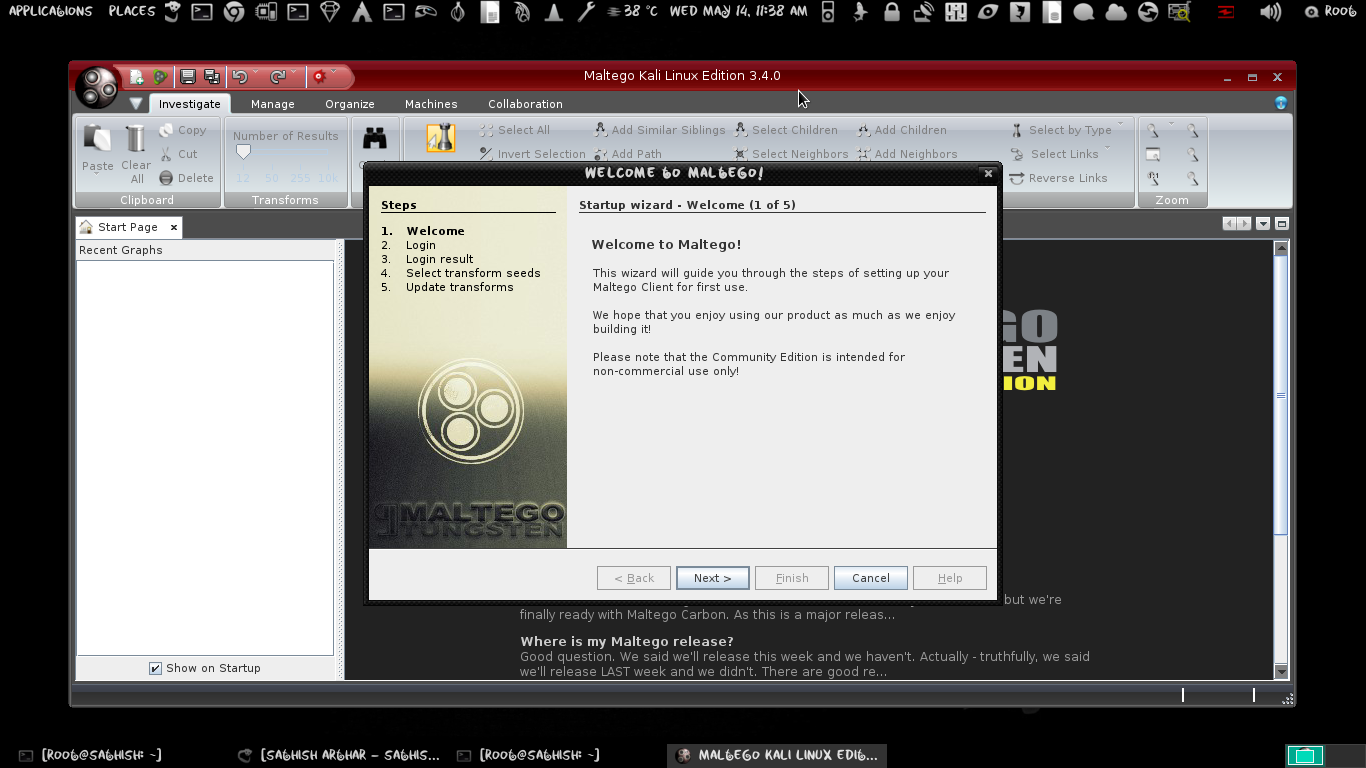

2. Maltego

O Maltego é a ferramenta ideal para quem necessita realizar uma coleta de dados a partir de diversas fontes públicas disponíveis, nos quais serão usados em um contexto inteligente — prática conhecida como Open Source Intelligence (OSINT).

Mas o que faz o Maltego na prática? A resposta está na quantidade e na relevância das informações que essa ferramenta é capaz de levantar, desde pessoas/grupos/organizações e documentos a informações relativas à estrutura de internet (endereços de IP, nomes DNS, domínios etc.) e muito mais.

Além de amplas e abrangentes, o resultado da coleta é apresentado de forma bastante clara e inteligível por meio de uma interface gráfica.

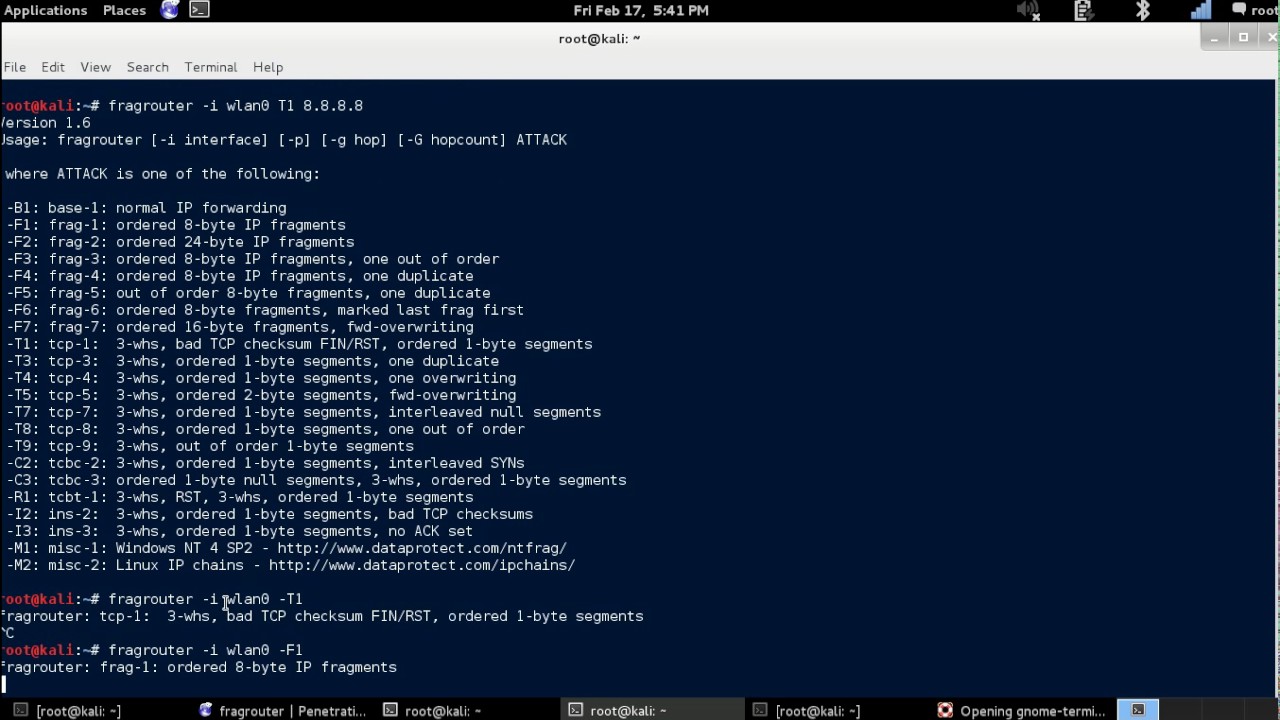

3. Fragrouter

O Fragrouter tem como função confundir os sistemas IDS/IPS (Intrusion Detection System e Intrusion Prevention System, respectivamente) durante o envio de pacotes.

Todo pacote passa por vários caminhos até que chegue ao destino final. Com a fragmentação dessa rota, eles podem sofrer algum desvio na trajetória e facilitar a intrusão.

Portanto, o objetivo do Fragrouter é permitir ao hacker ético realizar testes de penetração específicos e, assim, manter a transmissão de pacotes segura.

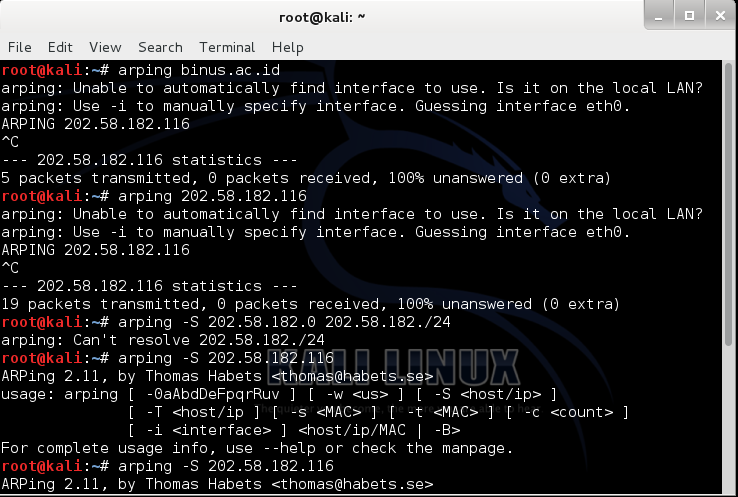

4. Arping

Com o Arping é possível descobrir se um host está ativo em rede local protegida por um firewall/gateway, informação que pode ser muito útil para invasores.

A ferramenta faz isso explorando o protocolo ARP (Address Resolution Protocol) em vez do ICMP (Internet Control Message Protocol) para fazer o chamado ping, descobrindo o status do host.

Para conhecer todas as opções e aprender todas as funcionalidades do Arping, sugerimos a leitura deste manual (em inglês) disponibilizado pelo fórum Unix/Linux. Para instalar a ferramenta, é preciso digitar o comando:

# apt-get install arp-scan

5. DMitry

Assim como o Arping, o DMitry também tem como missão coletar informações referentes a hosts em uma rede. A diferença, no entanto, é que essa ferramenta é capaz de buscar informações (como endereços de e-mail e subdomínio) e escanear portas TCP, além de muitas outras funções.

A ferramenta é instalada por padrão nas versões do Kali Linux, mas se por alguma razão o DMitry não estiver disponível no sistema, basta acessar a página para download.

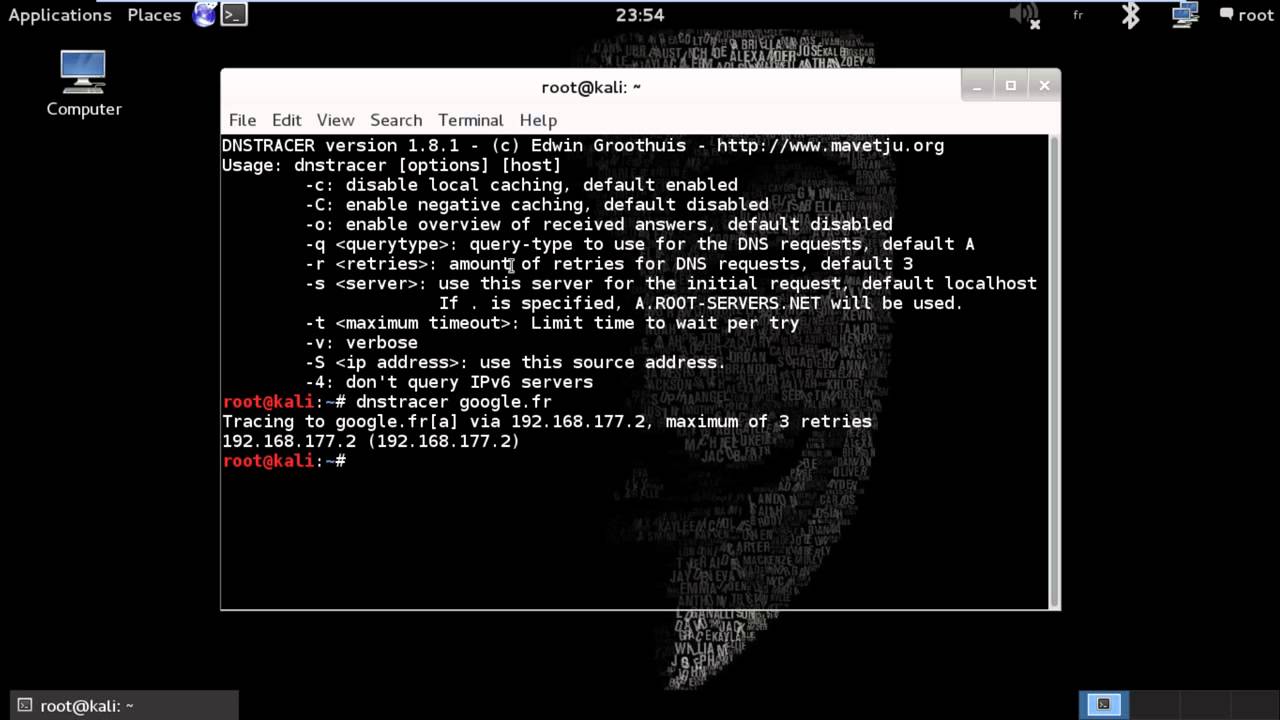

6. DNStracer

O DNStracer, conforme descreve o próprio desenvolvedor, determina o local onde o Domain Name Service (DNS) obtém informações e segue a cadeia de servidores DNS de volta para os servidores que reconhecem os dados.

A ferramenta se caracteriza pela facilidade de uso e eficiência na apresentação das informações coletadas — praticamente uma lista com todos os domínios e seus respectivos detalhes, até chegar no topo.

7. Oscanner

Trata-se de um framework de avaliação Oracle, desenvolvido em Java e com uma arquitetura baseada em plugin. O conjunto de plugins, além de possibilitar a realização de testes de passwords, também permite enumerar:

- privilégios;

- funções;

- versão do Oracle;

- políticas de senhas;

- informações de auditoria etc.

Todos os resultados são apresentados em um mapeamento de estrutura de dados Java.

Aplicações Web (Web Applications)

Para a categoria “Aplicações Web” temos as ferramentas voltadas para programas que são executados nos servidores web, acessados com o uso de um browser.

Além das demais já mencionadas (Nikto2, Parsero, Wapiti, OWASP ZAP, Veja e Wireshark), temos outras 5 delas que farão a diferença em suas análises:

8. WPScan

O WPScan é uma ferramenta voltada para a análise de vulnerabilidades presentes em um site desenvolvido no WordPress. Além de detectar os pontos que apresentam fragilidade, o programa ainda informa qual exploit deve ser utilizado para explorar e corrigir o problema.

9. Sqlninja

Se você possui certa familiaridade com banco de dados, provavelmente já ouviu falar em Injeção de SQL (SQL Injection). Trata-se de uma ameaça que aproveita as brechas do sistema para conectar-se à base de dados via SQL.

Com a ferramenta Sqlninja é possível detectar todas as vulnerabilidades para prevenir esse tipo de ataque em aplicações web que utilizam o Microsoft SQL Server.

10. UA-tester

Usando uma sequência de dados padrão (e não-padrão), o UA-tester realiza verificações automáticas de URLs e apresenta os resultados das suas análises em relatórios detalhados.

11. Powerfuzzer

O Powerfuzzer é uma ferramenta voltada para aplicações web, que auxilia na execução de fuzzers de segurança — prática muito utilizada por hackers, pentesters e analistas de segurança de TI.

A vantagem do Powerfuzzer é que ele foi desenvolvido para ser fácil de usar, portanto, possui uma interface gráfica amigável (user friendly). Também é interessante ressaltar o seu suporte para HTTPS, bastando digitar a URL da página em questão.

12. Proxystrike

O Proxystrike atua de modo ativo e foi projetado para detectar vulnerabilidades em ambiente Web enquanto se navega por um aplicativo.

Segundo os desenvolvedores, a ferramenta foi criada para solucionar problemas em testes de penetração de aplicações Web extremamente dependentes do Javascript, como o baixo desempenho dos scanners perante esse cenário.

Atualmente a ferramenta conta com plugins para SQL Injection e XSS (cross-site scripting), possibilitando a detecção de vulnerabilidades por meio de análises completas, sem abrir mão da facilidade.

Violação de Senhas (Password Attack)

Práticas como “password cracking” e “password guessing” (violação de senhas por meio de ataques off-line e on-line) são realizadas com auxílio de diversos programas, técnicas e algoritmos.

Com objetivo ajudar a redobrar os cuidados com essas preciosas informações, indicamos esses 4 programas que podem ser usados junto aos populares (e já abordados) THC Hydra, John The Ripper e Pass the Hash Toolkit:

13. Pyrit

A principal função da ferramenta Pyrit é “crackear” senhas de pontos de acesso Wi-Fi WPA/WPA2 usando ataques de dicionário e força bruta. Entretanto, o que a torna um diferencial e tanto para o seu arsenal de ferramentas para hackers é a velocidade com que ela executa o ataque e encontra a solução.

Em um processo comum, uma senha com 8 caracteres de A a Z, com uma velocidade média de 1.000 passwords por segundo, pode-se levar anos para concluir a missão. Com o Pyrit, a velocidade pode chegar a 100.000 por segundo (dependendo das configurações da máquina).

14. RainbowCrack

O RainbowCrack é uma boa alternativa para realizar ataques usando uma técnica conhecida como “time-memory trade-off”, que se inicia por um estágio de pré-computação.

Nessa parte do processo, todos os pares de textos simples e hashes dentro do algoritmo selecionado são computados e armazenados em arquivos denominados “rainbows”.

Feito isso, os hashes armazenados no arquivo rainbow podem ser crackeados muito mais rapidamente do que em um processo comum de força bruta.

15. Medusa

Trata-se de uma ferramenta para executar ataques de força bruta remotamente com suporte via módulos (HTTP, SSH, SMB, RDP e muito mais).

O Medusa foi desenvolvido com o propósito de suportar o máximo possível de serviços que permitem a autenticação remota, portanto, é certo que a quantidade de módulos disponíveis é surpreendente!

16. Phrasendrescher

De certo modo o Phrasendrescher funciona similarmente ao Medusa pelo fato de ser uma ferramenta modular, porém, o objetivo desse é realizar tanto ataques de força bruta como de dicionários.

Os destaques para a ferramenta são os recursos executados por multiprocessamento e o uso de plugins para ativar os seus módulos, permitindo que se ofereça somente as funcionalidades necessárias para o administrador.

Wireless Attack

As redes sem fio (wireless) são alvos constantes dos invasores e merecem total dedicação por parte do administrador de sistemas para que sejam devidamente protegidas.

Portanto, além das ferramentas nativas do Kali Linux (que já permitem fazer muitas coisas) e as que mencionamos na parte 1 (Aircrack-ng, Fern Wifi Cracker e Bully), podemos acrescentar mais 3:

17. Asleap

O Asleap é uma ferramenta específica para hackear redes VPN que usam o protocolo PPTP que, por sua vez, usa o MS-CHAPv2 para a transmissão de informações sobre passwords por toda a rede.

Como o Asleap utiliza uma variante do MS-CHAPv2 para trocar a autenticação, o ataque de dicionário pode ser potencialmente acelerado.

18. BlueRanger

O BlueRanger é um script para Bash que localiza dispositivos de Bluetooth, que é detectado dependendo da qualidade do link — geralmente, isso tem a ver com a proximidade do dispositivo — e envia pings para estabelecer uma conexão entre as interfaces Bluetooth, visto que os dispositivos costumam permitir pings sem que uma autenticação seja solicitada.

19. KillerBee

Diferentemente das demais ferramentas para wireless attack até aqui mencionadas, o KillerBee é um framework para explorar e fazer exploit na segurança de redes nos padrões ZigBee e IEEE 802.15.4.

Ou seja, é uma ferramenta orientada a padrões específicos de rede, mas que permite realizar uma variedade de ataques, como atacar os sistemas de criptografia.

Farejamento de Rede e Usurpação de IP (Network Sniffer and IP Spoofing)

O farejamento de rede é feito com uso de sniffers (programas de software capazes de capturar o tráfego) e concedem ao invasor uma série de informações úteis para que ele planeje suas ações. Sendo assim, para uma proteção eficiente, o hacker ético também deve munir-se das mesmas informações.

Junto a isso temos a usurpação de IPs, em que o inimigo faz a substituição do endereço de IP do computador que remete pacotes usando o IP de outro computador. Com isso, ele passa a enviar pacotes maliciosos de maneira discreta.

Conheça outras 4 ferramentas que podem ser utilizadas de forma complementar ou alternativa às que citamos anteriormente (Darkstat, Metasploit e VPNBook):

20. passive_discovery6

Como o próprio nome da ferramenta nos sugere, o passive_discovery6 é um sniffer que atua de modo passivo na captura de pacotes e descoberta de redes IPv6 — e hosts habilitados para esse protocolo.

Uma das principais funcionalidades do passive_discovery6 é o redirecionamento do tráfego da rede local para a máquina do invasor que esteja atuando, por exemplo, como um servidor DNS falso.

21. Tcpflow

Essa ferramenta pode ser utilizada para fazer o monitoramento de conexões em alta escala — ou seja, milhares de conexões —, registrar o tráfego entre hosts, capturar dados e armazená-los em um arquivo específico e reconstruir pacotes quebrados.

Entre tantas funcionalidades disponíveis no Tcpflow, a quantidade de filtros que podem ser aplicados para uma análise também é um destaque positivo, pois isso permite que a captura pode ser feita de diferentes maneiras.

22. DNSChef

O DNSChef é uma das principais ferramentas para hackers, utilizada para testes de penetração a análise de ameaças por meio de um falso DNS (Proxy DNS). O seu suporte aos mais diversos registros DNS faz com que o DNSChef seja capaz de forjar respostas baseadas em listas de domínios.

Uma das suas utilidades é solucionar alguns problemas típicos que envovem o servidor DNS, como fazer com que um aplicativo que não se conecta diretamente a determinado servidor Proxy se conecte, servindo como uma espécie de “guia” para o aplicativo ser conectado.

23. WebMITM

MITM é um acrônimo, do inglês, para man-in-the-middle, um tipo de ataque que consiste em transmitir e/ou alterar a comunicação entre duas máquinas que, na realidade, acreditam estar se comunicando.

A função do WebMITM é justamente identificar esses ataques e garantir mais segurança e confiabilidade ao ambiente de rede.

Relatórios (Reporting Tools)

Como o próprio nome diz, são ferramentas específicas para a geração de relatórios detalhados, realizados a partir de análises e diagnósticos precisos.

Na ocasião passada, as ferramentas em foco foram a MagicTree e Dradis. Dessa vez, falaremos sobre o Keepnote e o Casefile.

24. Keepnote

Por meio de uma interface visual repleta de recursos, o Keepnote é uma excelente ferramenta de relatório que permite ao usuário armazenar todos os tipos de notas, listas, entradas e muito mais, seguindo uma hierarquia simples.

Em relação aos seus recursos, o destaque fica para a possibilidade de contar com uma caixa de formatação de textos completa e usar imagens, ou seja, você consegue catalogar melhor os seus arquivos.

25. CaseFile

Essa ferramenta é considerada um aplicativo de inteligência visual, usado para definir as relações entre uma grande quantidade e variados tipos de informações.

Ou seja, ele pode ser usado na fase de coleta de informações, análise e investigações de natureza forense, permitindo que todo esse trabalho seja feito com mais precisão.

Com o CaseFile é possível visualizar dados armazenados em planilhas XLS, XLSX e CSV, facilitando ainda mais o seu processo de pesquisa.

Forense (Forensics)

Para finalizar, temos aqui as chamadas “ferramentas forenses”. Com elas é possível realizar investigações e análises de grande rigor técnico, ou seja, procedimentos científicos.

Além do Dumpzilla e Volatility (já abordados), também temos:

26. Chkrootkit

O Chkrootkit é uma ótima ferramenta do Kali Linux para encabeçar a lista da categoria “Forense”, pois as suas funcionalidades são bastante significativas — sobretudo quando um invasor consegue pleno acesso ao ambiente, como um administrador.

Para mitigar as ações do cracker, o Chkrootkit altera os comandos considerados fundamentais (ifconfig, ls, tcpd, netstat, entre outros), substituindo por outros que fujam ao conhecimento do invasor. Com isso, arquivos, conexões e processos podem ser omitidos.

Fora isso, a ferramenta ainda conta com outras funcionalidades atrativas, como a criação de backdoors, scanners/expoits/programas de Denial of Service, sniffers e muito mais.

27. Autopsy

Logo de imediato o nome “Autopsy” nos remete às práticas forenses, não é mesmo? Nesse sentido, a ferramenta pode ser tão útil quanto uma autópsia para desvendar um caso — mais especificamente envolvendo imagens de disco.

Para investigar imagens de disco, é comum o uso de um conjunto de comandos conhecido como Sleuth Kit, que contém uma biblioteca com ferramentas de linha de comando voltadas para esse tipo de atividade.

O papel do Autopsy nisso tudo é facilitar a investigação sobre o que aconteceu com o computador. Como a ferramenta é uma plataforma digital forense, ela faz isso acontecer por meio de uma interface gráfica, capaz de fornecer detalhes importantes.

Observação: o Autopsy trabalha tanto com o Sleuth Kit como outras bibliotecas e é muito fácil de usar.

28. bulk_extractor

O bulk_extractor faz o escaneamento de imagens de disco, arquivos e seus respectivos diretórios, tendo como objetivo a coleta de informações relevantes sem fazer uma análise sintática da estrutura da imagem ou do arquivo em si. Com isso, as análises passam a ser mais rápidas e fáceis de executar.

Além disso, o bulk_extractor é capaz de criar diretórios de saída específicos para cada tipo de conteúdo, como informações de cartão de crédito, endereços de e-mail, registros de domínios, endereços de IP etc.

29. Magic Rescue

Recuperar arquivos aparentemente perdidos é uma grande válvula de escape após a ocorrência de algum desastre. O Magic Rescue está entre as melhores alternativas para fazer a recuperação de dados em dispositivos removíveis de maneira simples e rápida.

30. ExtUndelete

Com o ExtUndelete é possível trabalhar na recuperação de arquivos que já foram removidos com extensões ext3 e ext4. A ferramenta começa a agir por meio de uma varredura no sistema de arquivos em busca de rastros apagados.

Feita a detecção dos arquivos perdidos, o ExtUndelete faz a recuperação do conteúdo e os armazena em um diretório especificado pelo usuário.

O melhor de tudo é que, na prática, a ferramenta é simples como realmente promete. Não é nem mesmo necessário ser um perito experiente para conseguir utilizá-la.

Já escolheu as ferramentas para se equipar?

Chegamos ao fim de mais uma lista de ferramentas para hackers que podem ser usadas na distribuição do Kali Linux. Contudo, esperamos que ela tenha sido tão útil quanto a seleção publicada anteriormente e aprimore os seus mecanismos de defesa — tirando proveito das mais avançadas técnicas de ataque usadas pelos crackers.

Se você gostou do artigo e deseja receber as próximas novidades em seu e-mail (quem sabe uma terceira parte da série?), inscreva-se para receber a nossa newsletter!